ENISA Foresight Cybersecurity Threats für 2030

Die ENISA (die europäische Cybersecurity-Agentur) hat in ihrem neuesten Forschungsbericht über die aufkommenden Cybersecurity-Trends der nächsten Jahre geschrieben. Nachdem im November 2022 bereits die Infografik „Cybersecurity Threats Fast-Forward 2030“ veröffentlich wurde, ist nun vor ein paar Tagen der gesamte zugehörige Bericht „ENISA Foresight Cybersecurity Threats for 2030“ erschienen.

[…] ENISA has applied its methodological framework grounded in foresight research and future studies that was developed in 2021. The framework, created in collaboration with an interdisciplinary expert group that included futurists, sociologists, business leaders, cybersecurity experts, and others, will now be used in practice to identify threats and challenges likely to emerge by 2030. […] This study aims to identify and collect information on future cybersecurity threats that could affect the Union’s infrastructure and services, and its ability to keep European society and citizens digitally secure.

Da die ENISA sowohl eine gewisse Unabhängigkeit vom Markt und von Produkten besitzt, als auch einen methodisch strukturierten Forschungsansatz zu Grunde legt, ist ein genauerer Blick auf die Erkenntnisse sehr gewinnbringend für die IT-Security-Branche.

Through a series of workshops and interviews between March and August 2022, with relevant experts in the PESTLE (political, economic, social, technological, legal, and environmental) fields, ENISA has identified and ranked 21 threats that will increase in prevalence by 2030.

Die Workshops und Interviews produzierten eine Reihe von Trends für 2030, die dann wiederum die Basis für eine Cybersecurity-Analyse waren. Aus zweiterer wurden dann die im Bericht präsentierten Threats herausgefiltert. Daher sind die ursprünglich identifizierten Future Trends 2030 genauso relevant und interessant, wie die Bedrohungen an sich.

Im Folgenden nutzen wir auch deutsche Bezeichnungen der Bedrohungen, um ein besseres Verständnis zu ermöglichen. Bei Interesse an Austausch an einem der Themen sprechen Sie mich gerne an!

Die Top 10 Bedrohungen in der IT-Security für 2030

In den folgenden Abschnitten wird die englische Betitelung aus dem Bericht übersetzt und die Details auf das Wesentliche gekürzt. Es empfiehlt sich in jedem Falle, bei Interesse den originalen Abschnitt aus dem Bericht zu lesen.

Die Threat Actors (TA) entstammen aus dem ENISA Threat Landscape Report 2022 und setzen sich aus den vier Kategorien (1) staatlich finanzierte Gruppen (state-sponsored actors), (2) Cyberkriminelle (cybercrime actors), (3) Hackers-for-Hire und (4) Hacktivists zusammen.

Threat 1. Kompromittierte Supply-Chains für Software-Abhängigkeiten

Schnellere Produktzyklen führen zum vermehrten Einsatz von wiederverwendbaren Komponenten, Code und Open-Source-Bibliotheken. Trotz dem generell das Schwachstellen-Scanning und -Management verbessert wird, erzeugt die komplexe Kombination aus eigener und fremder Software sowie Hardware unkontrollierbare Schnittstellen.

Dies führt dann zu neuen, unvorhersehbaren Schwachstellen, die von TA ausgenutzt werden können. Die Folgen wären weltweite Einflüsse auf IT-Systeme aller Branchen, politische Auswirkungen und Spionage (z. B. durch Backdoors).

Original: „Supply chain compromise of software dependencies“.

Threat 2. Fortgeschrittene Desinformations- und Einflusskampagnen

Verbesserte Deepfake-Technologien sowie der breite Zugang zu Bildern, Videos und Sprachaufnahmen ermöglichen TA die Einflussnahme auf öffentliche Meinung und Erpressung mit finanziellen Absichten.

Besonders biometrische Daten sind anfällig für Morphing-Attacken und damit Impersonation. Nicht unterscheidbare digitale Avatare, die perfekt auf die Zielpersonen angepasst sind, könnten dann für Betrug und Desinformation generiert werden.

Original: „Advanced disinformation / influence operations (IO) campaigns“.

Threat 3. Zunahme von digitalem Überwachungsautoritarismus und der Verlust von Privatsphäre

Bisher werden Kriminelle vermehrt durch GPS-Tracking, Überwachungskameras und Gesichtserkennung identifiziert. Die Technologien dahinter könnten durch Staaten und Wirtschaftsakteure weiter ausgebaut werden und zu Gunsten von Sicherheit auch die Freiheiten aller EU-Bürger stärker negativ beeinflussen.

Insbesondere werden aber auch die Datenbanken der Systeme Ziele von Kriminellen, um z. B. Gesichts- und Spracherkennungsaufzeichnungen zu stehlen. Die Sammlung dieser Daten stellt darüber hinaus generell Fragen an den Schutz der Privatsphäre.

Original: „Rise of digital surveillance authoritarianism / loss of privacy“

Threat 4. Menschliche Fehler und Exploit-anfällige Legacy-Umgebungen in Cyber-Physical-Systems

Der industrielle Einsatz von Internet-of-Things-Geräten (IoT) in Logistik, Energie, Wasser und Produktion führt einerseits zu optimierten und effizienteren Abläufen. Andererseits stellt insbesondere ein unautorisierter Zugriff auf Steuerungssysteme eine Angriffsfläche dar. Es wird schwerer, alle Systeme zu patchen und den Überblick zu behalten. Der Einsatz wird steigen, jedoch fehlendes Training und der Fachkräftemangel zu Sicherheitslücken führen.

Der Einsatz von Generative Adversarial Networks (GAN) könnte in diesem Bereich Angriffe gut verstecken und so Erkennungssysteme austricksen. Darüber hinaus sind IoT-Geräte oft mit anderen Geräten vernetzt, so dass ein erfolgreicher Angriff auf ein IoT-Gerät laterale Bewegung im Zielnetzwerk ermöglicht.

Original: „Human error and exploited legacy systems within cyber-physical ecosystems“.

Threat 5. Gezielte Angriffe, die durch Smart-Device-Daten angereichert werden

Durch den Einsatz von Smart-Devices im Alltag wird auch die vermehrte Sammlung von Verhaltensdaten („behavioural data“) ermöglicht. Diese beinhalten z. B. Gesundheitsdaten von Wearables und Daten von Smart-Home-Geräten. Hier spielt besonders die fehlende Awareness eine große Rolle, da gesammelte (geklaute) Verhaltensdaten für Social Engineering und Identitätsdiebstahl verwendet werden können.

Original: „Targeted attacks (e. g. ransomware) enhanced by smart device data“.

Threat 6. Fehlende Sicherheitsanalyse und Kontrolle von Weltraum-Infrastruktur

Seit dem private Wirtschaftsakteure im Weltraum mitmischen, sind die Grenzen zwischen staatlichen und privatwirtschaftlichen Akteuren nicht mehr eindeutig und ein Wettbewerb entsteht. Dieser Wettbewerb führt auch dazu, dass der Einsatz von Technologie im Weltraum unübersichtliche Angriffsvektoren erzeugt. Betroffen sind sowohl die Satelliten selbst, als auch die zugehörigen Basisstationen.

Der Bericht greift explizit auch die bisher unzureichende Wahrnehmung der Bedrohungsszenarien dieser neuen Infrastruktur auf. Alle Akteure müssen mehr in die Forschung von Sicherheitsmaßnahmen für Weltraum-Systemen investieren, um z. B. die Verfügbarkeit von GPS und anderen kritischen Übertragungssystemen zu gewährleisten.

Original: „Lack of analysis and control of space-based infrastructure and objects“.

Threat 7. Zunahme von fortgeschrittenen Hybrid-Bedrohungen

Erkennungssysteme, wie SIEM und IDS, stehen vor der Herausforderung, immer komplexer werdende Angriffe zu erkennen. Hierzu gehört die Verkettung von Machine Learning, Phishing, Cloudsystemen, IoT-Geräten und der Diebstahl von großen Datenbanken. Die Verteidigung von IT-Systemen muss durch Korrelation von Mustern aus vielen unterschiedlichen Datenquellen mithalten können.

Original: „Rise of advanced hybrid threats“.

Threat 8. Fachkräftemangel

Fehlende Mitarbeiter und unzureichendes Training führen zu erhöhten Sicherheitsrisiken. Darüber hinaus ist auch das fehlende Wissen zu Legacy-Systemen ein zunehmendes Problem, da Wartung schwieriger wird. Die dauerhafte Unterbesetzung von Security-Stellen führt auch dazu, dass Produkte vor ihrem Einsatz nicht mehr vollständig geprüft werden können.

Der Fachkräftemangel zieht außerdem die Anzahl von öffentlichen Job-Ausschreibungen mit detaillierten Beschreibungen der internen Technologien und Herstellern nach sich. Diese Informationen können dann von TA genutzt werden, um Angriffe zu verbessern.

Original: „Skill shortages“.

Threat 9. ICT-Service-Provider als Single-Point-of-Failure

IKT-Dienstleister (kurz für Informations- und Kommunikationstechnik) werden in Zukunft eine noch größere Rolle für die Stabilität von IT-Systemen spielen. Im Fokus stehen hierbei insbesondere Backbone-Infrastrukturen und Smart Citys. Durch die Vernetzung von physischen Systemen durch weitläufige Netzwerke sind die Betreiber dieser Verbindungen kritische Knotenpunkte, die bei einem Ausfall oder Angriff als Single-Point-of-Failure ein attraktives Ziel darstellen.

Original: „Cross-border ICT service providers as a single point of failure“.

Threat 10. Einfluss auf das Training und der Missbrauch von KI

Da davon auszugehen ist, dass in Zukunft KI-Systeme vermehrt zur Entscheidungsfindung eingesetzt werden, sind die zu Grunde liegenden Algorithmen und Daten extrem ausschlaggebend für den späteren Einsatz des Modells. Die Beeinflussung von Trainingsdaten ermöglicht eine breite Manipulation und Einflussnahme der Prozesse, in denen die KI verwendet wird.

Ein zweiter Angriffsvektor ist der Einsatz von KI für Stalkerware, da die Algorithmen große Datenmengen nach Personen und zugehörigen Mustern durchlaufen können. Drittens kann KI auch zur Verbesserung von Phishing-Angriffen, Desinformationskampagnen und Fakes genutzt werden.

Original: „Abuse of AI“.

Weitere Bedrohungen („Additional Threats“)

Neben den Top 10 listet der Bericht noch weitere Bedrohungen, zu denen allerdings keine so ausführliche Erläuterung vorliegt.

11. Cyberkriminalität gefördert durch Cryptocurrencys

Der prognostizierte breitere Einsatz von Cryptocurrencys im EU-Markt, auch für alltägliche legale Geschäfte, ermöglicht gleichzeitig Cyberkriminellen einen besseren Zugang zu digitaler Bezahlung bzw. Erpressung.

Original: „Increased digital currency-enabled cybercrime“.

12. Ausbeutung von digitalen Gesundheits- und Gendaten

Die breitere Sammlung von Gesundheits- und Gendaten führt zwangsläufig auch dazu, dass ein Missbrauch dieser Daten wahrscheinlicher wird. Das fragmentierte Ökosystem aus staatlichen und privatwirtschaftlichen Akteuren macht es umso schwieriger, Datenbanken ausreichend zu schützen.

Letztlich können die Daten für Angriffe auf Einzelpersonen oder Gruppen sowie zu Predictive Policing oder Diskriminierung verwendet werden.

Original: „Exploitation of e-health (and genetic) data“

13. Angriffe auf die Supply-Chain von Deepfake-Verification-Software

Der Bericht geht davon aus, dass in 2030 Deepfakes einen breiten Einsatz finden, sowohl für Belästigungen und sozialen Unruhen als auch für die Manipulation von Beweismitteln. Als Gegenmittel wird Deepfake-Verifikationssoftware relevanter. Die Gefahr besteht darin, dass bei der Verifikationssoftware gepfuscht wird oder gezielt von TA modifiziert wird.

Original: „Tampering with deepfake verification software supply chain“.

14. Quantencomputing für Angriffe

Sofern mehr Quantencomputer der Allgemeinheit zur Verfügung stehen, desto höher wird auch der Einsatz dieser zum Entschlüsseln von heute noch sicherer Kommunikation.

Dies beinhaltet auch die heute bereits stattfindende Datensammlung von verschlüsselten Netzwerkdaten, die später dann durch bessere Ressourcen entschlüsselt werden können. Besonders sind auch digitale Identitäten einem Risiko ausgesetzt.

Original: „Attacks using quantum computing“.

15. Einbruch in ungepatchte, veraltete und komplexe Systeme

Der Trend zur Everything-as-a-Service, d. h. zum Bezug von Softwaredienstleistungen Dritter, schafft erhebliche Risiken. Einerseits müssen die Systeme aktualisiert und gewartet werden, was durch den Fachkräftemangel erschwert wird. Andererseits erhöht sich die Komplexität der Infrastrukturen deutlich, so dass Supply-Chain-Security und die Klärung von Verantwortungen in den Vordergrund rücken.

Sobald kritische Infrastrukturen dann auch noch in privatwirtschaftlicher Hand liegen, ist darüber hinaus auch die nationale Sicherheit von diesen Unternehmen abhängig.

Original: „Exploitation of unpatched and out-of-date systems within the overwhelmed cross-sector tech ecosystem“.

16. KI-verstärkte Cyberangriffe

KI-Systeme werden Angriffe verstärken und effizienter machen. Das zieht nach sich, dass auch die Verteidigung mithalten und ihrerseits KI-Algorithmen verbessern muss. Das verhalten dieser Systeme bringt allerdings Schwierigkeiten in Sachen Testing und nachvollziehbarer Überwachung mit sich.

Original: „AI disrupting/enhancing cyber attacks“.

17. Störung der Lebensmittelversorgung durch Malware

Mit dem Einzug von Automatisierung und Digitalisierung in der Lebensmittelproduktion geht auch ein erhöhtes Risiko für digitale Angriffe einher.

TA könnten z. B. durch Angriffe auf Verpackungssysteme die Versorgung stören oder in Lebensmittelfabriken die Zusammensetzung der Produkte manipulieren.

Original: „Malware insertion to disrupt food production supply chain“.

18. Technische Inkompatibilität von Blockchain-Technologien

Es könnte dazu kommen, dass mehrere konkurrierende Blockchain-Technologien im weltweiten Produktiveinsatz sind. Hintergrund ist bspw. der Wunsch von regionalen Regierungen, die für sie passendste Technologie zu entwickeln.

TA könnten dann jedoch an den Schnittstellen zwischen Blockchains ansetzen und diese für Angriffe nutzen. Die Folgen wären einerseits Störung und Integritätsverlust, andererseits ein wachsendes Misstrauen in Blockchains.

Original: „Technological incompatibility of blockchain technologies“

19. Störungen in öffentlichen Blockchains

Werden Blockchains für öffentliche Prozesse, wie z. B. Wahlen oder Transaktionssysteme, verwendet, sind diese bei Störungen von erheblicher Bedeutung. Der Bericht zeichnet eine breite Verwendung von Blockchains in 2030, jedoch auch eine fehlende Security-Expertise zur Abwehr von Angriffen.

Original: „Disruptions in public blockchains“

20. Naturkatastrophen stören kritische Infrastrukturen

Die erhöhte Frequenz und Härte von Naturkatastrophen wird zu regionalen Ausfällen von digitalen, auch kritischen, Infrastrukturen führen. Hier muss insbesondere durch georedundante Backupsysteme vorgesorgt werden.

Original: „Physical impact of natural/environmental disruptions on critical digital infrastructure“

21. Manipulation von Notfalleinsatzsystemen

IT-Systeme, die für den Einsatz von Notfallversorgung (Polizei, Feuerwehr, Krankenwagen) notwendig sind, sind besonders sensibel bei Angriffen. Als Beispiel wird die automatisierte Überlastung von Notrufzentralen oder das Auslösen einer Massenpanik durch Social Media angeführt.

Original: „Manipulation of systems necessary for emergency response“

Future Trends 2030

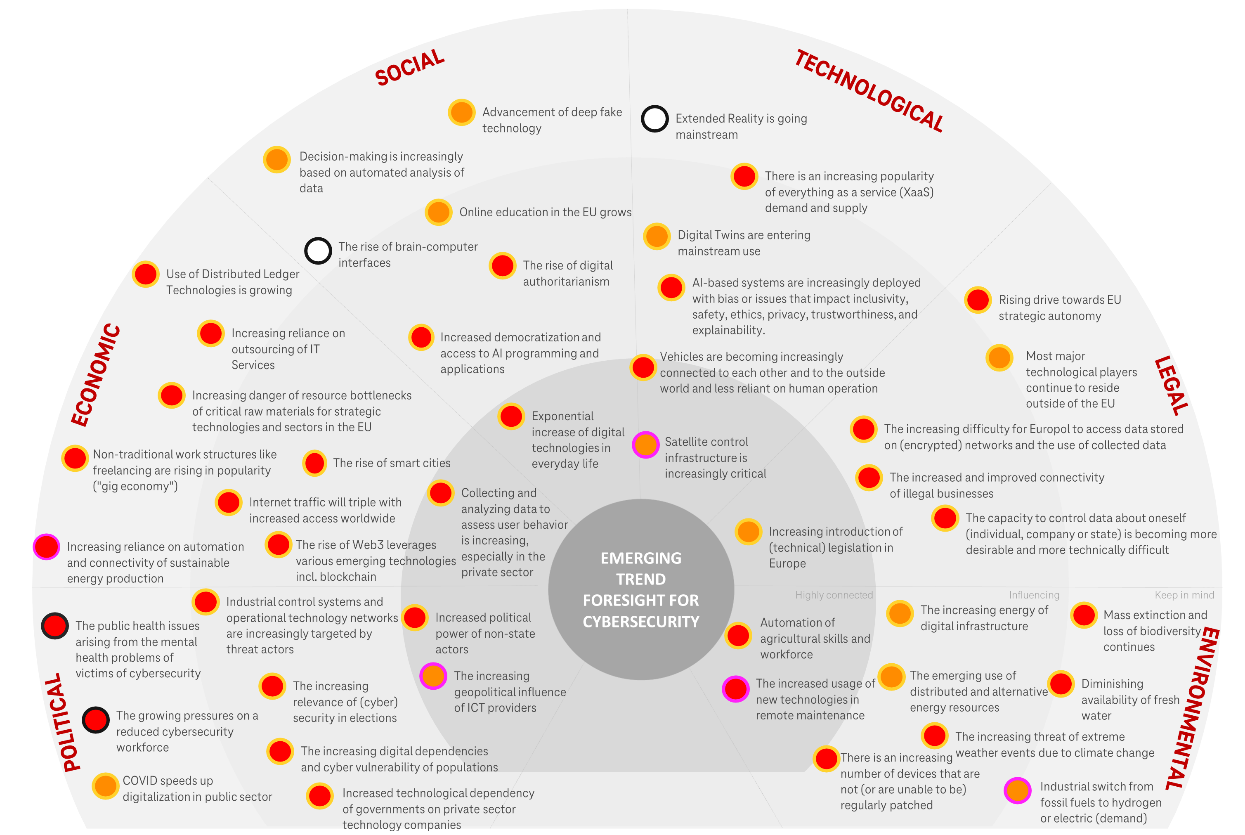

ENISA veranstaltete eine Reihe von Workshops zur Erforschung von zukünftigen Trends für 2030. Da hier Vertretungen aus den sog. PESTLE-Dimensionen (Political, Economic, Social, Technological, Legal und Environmental) mitwirkten, bildeten sich sechs Trend-Gruppen mit insgesamt 46 Einzeltrends heraus. Diese Trends waren dann die Grundlage zur weiteren Formulierung der Threats:

To identify the threats, the project team initiated an in-depth research project on future trends as a first step. Based on this research, the team created a long list of trends that was then narrowed down, discussed and analysed in individual PESTLE-themed […] workshops by a diverse expert group. As following step, the threats named in the previous chapter were identified by cybersecurity experts based on an examination of possible futures as derived from current and possible future trends (in the form of science fiction prototypes and scenarios).

Zusammengefasst hat ENISA also eine Menge Personen aus unterschiedlichen Branchen nach Trends befragt, diese dann kategorisiert und priorisiert und dann Cybersecurity-Experten Bedrohungen ableiten lassen. Diese Bedrohungen basieren auf einer wahrscheinlichen Zukunft. In der folgenden Grafik sind diese ermittelten Trends erfasst. Sie sind jeweils auch nach Impact und Likelihood eingeordnet, wobei die roten Punkte mit gelbem Kreis die wahrscheinlichsten Trends mit dem höchsten Impact sind.

Die Trends mit dem maximalen Impact und gleichzeitig maximaler Wahrscheinlichkeit sind die folgenden:

- P2: Increased political power of non-state actors

- P3: The increasing relevance of (cyber) security in elections

- P8: The increasing digital dependencies and cyber vulnerability of populations

- EC2: Use of Distributed Ledger Technologies is growing

- EC7: Increasing danger of resource bottlenecks of critical raw materials for strategic technologies and sectors in the EU

- S4: The rise of digital authoritarianism

- S7: Increased democratization and access to AI programming and applications

- L1: The increased and improved connectivity of illegal businesses

- L3: The capacity to control data about oneself (individual, company or state) is becoming more desirable and more

- EN2: Diminishing availability of fresh water

- EN5: The increasing threat of extreme weather events due to climate change

- EN6: Mass extinction and loss of biodiversity continues

Gerade die drei letzten Trends in diesem Bericht zu finden, hat mich erst überrascht. Diese sind weniger technologie-, sondern vielmehr lebensrelevant für uns alle. Auf den zweiten Blick wird es dann klarer. Man sieht im Kontext ganz gut, wie sehr die Veränderung unserer Umwelt und Gesellschaft mit den Trends in der Technologie zusammenhängt.